Когда ваш компьютер заражен вредоносным ПО, вы можете получить уведомление, а можете и не получить. Также велика вероятность того, что вы узнаете о кибератаке, когда уже слишком поздно и злоумышленники уже получили то, что хотели.

С развитием технологий меняются также типы и сложность кибератак. Вредоносное ПО, или вредоносная программа, – это только один из видов кибератак. Существует множество видов вредоносных программ, каждая из которых предназначена для нанесения различного вреда и может вести себя по-разному.

Таким образом, никогда не знаешь, когда твой компьютер или любое цифровое устройство может быть атаковано вредоносным ПО с целью нанесения ущерба или получения финансовой выгоды злоумышленником. Поэтому необходимо всегда быть начеку и внимательно следить за своей кибербезопасностью.

В этой статье мы рассмотрим только лучшие методы, которые можно применить для предотвращения вредоносных программ еще до того, как они проникнут на ваше устройство или в сеть.

Решения, представленные в этой статье, могут служить контрольным списком для обычных домашних пользователей, а также корпоративных пользователей в обеспечении безопасности своих устройств и защиты от вредоносного ПО.

Как защитить устройства от вредоносного ПО – лучшие практики

Всегда лучше перестраховаться, чем потом жалеть. Это означает, что лучше принять меры по защите устройств от вредоносных программ, чем заразиться ими и потом тратить время и силы на их удаление.

Хотя некоторые методы могут применяться для защиты устройств от нескольких типов вредоносных программ, некоторые из них применимы только к определенным типам. Поэтому рекомендуется использовать все описанные ниже методы защиты, чтобы обеспечить постоянную защиту своих цифровых устройств.

Остерегайтесь схем фишинга/социальной инженерии

Независимо от того, работаете ли вы в одиночку или в организации, вы и все ваши коллеги должны быть ознакомлены с различными тактиками фишинга.

Фишинг, или социальная инженерия, – это метод получения злоумышленниками вашей личной или цифровой информации. Например, злоумышленники могут отправлять вам ссылки на вредоносные сайты, которые выдают себя за легитимные, чтобы вы ввели правильные данные для входа в систему, которые затем станут доступны злоумышленникам.

Другие примеры социальной инженерии включают получение вашей личной идентификационной информации (PII), такой как имя вашего домашнего животного, дата вашего рождения и т.д. Эта информация может быть использована для сброса пароля и обхода вопросов безопасности.

Если вы работаете в организации или отвечаете за цифровую безопасность, то всегда лучше проводить обучение всех сотрудников по вопросам цифровой безопасности и осведомленности. Кроме того, вы можете использовать методы «белого» фишинга, чтобы провести тестирование своих сотрудников и убедиться, что все, кто попался на эту уловку, прошли дополнительное обучение.

Используйте безопасные методы аутентификации

Механизмы аутентификации, такие как пароли, ключи и т.д., подвержены не только физическим угрозам безопасности, но и воздействию некоторых видов вредоносного ПО. Например, кейлоггеры могут быть использованы для передачи ваших паролей злоумышленнику. Поэтому следует использовать еще более надежные методы аутентификации.

Двухфакторная аутентификация (2FA) – это отличный метод повышения уровня безопасности. Тем более, что компания Microsoft включила функцию Passkeys для беспарольного доступа к поддерживаемым приложениям и веб-сайтам. Эта функция также доступна в учетной записи Google, и вскоре ее примеру последуют другие службы.

Кроме того, для повышения надежности аутентификации можно использовать биометрические методы, такие как распознавание отпечатков пальцев и лиц. Еще один момент, на который следует обратить внимание, – никогда не сохраняйте пароли на устройстве или в сети. Например, некоторые люди склонны создавать файлы с открытым текстом для хранения всех своих учетных данных и другой конфиденциальной информации. Вместо этого лучше использовать безопасный менеджер паролей.

Обновляйте ОС и программное обеспечение

Операционная система, будь то Windows, macOS, Android или любая другая, должна быть всегда в актуальном состоянии. Это означает, что необходимо устанавливать все обновления системы, как только они становятся доступными.

Конечно, есть исключения, когда не следует сразу устанавливать обновление, например, если оно содержит значительные известные проблемы. В противном случае всегда рекомендуется обновлять ОС и все установленное программное обеспечение.

Обновления ОС и программного обеспечения обычно включают в себя патчи безопасности. Эти исправления устраняют известные уязвимости и уязвимости нулевого дня, которые потенциально могут быть использованы злоумышленниками. Установка обновлений гарантирует, что уязвимости больше не существуют, а значит, ваши устройства защищены.

Для проверки наличия обновлений ОС в соответствующей операционной системе следуйте по указанным путям. Установите их, если они доступны.

- Windows:

Settings >> Windows Update >> check for updates

- macOS:

Apple menu >> System Settings >> System Settings >> General >> Software Update

- Android:

Settings >> Software update >> Download and install

- iOS:

Sttings >> General >> Software update

В случае с другими программами проверьте наличие обновлений на сайте их производителя или в самом приложении.

Использование неадминистративной/стандартной учетной записи

Все операционные системы имеют учетные записи пользователей с различными привилегиями. В Windows, macOS и Linux существуют стандартные и административные учетные записи. Административная, или «корневая», учетная запись обладает наиболее широкими привилегиями. Она может вносить изменения не только в программное обеспечение, но и в системные настройки.

При этом любые вредоносные действия или операции, выполняемые из учетной записи администратора, могут иметь опасные последствия. В то время как при выполнении тех же действий из стандартной учетной записи пользователя они могут быть автоматически заблокированы из-за недостатка прав и привилегий.

Если вы не выполняете действий, требующих прав администратора, рекомендуется использовать стандартную учетную запись. Это снижает риск заражения на уровне администратора.

Используйте надежные антивирусные программы

Антивирусные программы, или, как некоторые предпочитают их называть, антивирусы, – это программы, удаляющие вредоносные программы с ваших компьютеров. Некоторые современные антивирусные программы представляют собой целые комплексы, в которых объединены несколько решений для обеспечения безопасности. Например, BitDefender включает в себя VPN, антивирус, интернет-безопасность и многие другие функции.

Хотя некоторые известные поставщики антивирусных программ являются платными, на рынке существует множество бесплатных, но непроверенных и новых антивирусных программ. Люди иногда используют эти непроверенные и бесплатные программы, думая, что теперь их устройства защищены, но на самом деле все совсем не так.

Непроверенные антивирусные программы обычно не защищают устройства – в них отсутствуют основные определения безопасности, которые предотвращают атаки «нулевого дня» и эксплойты, воздействующие на ваш компьютер. В некоторых случаях даже вредоносные антивирусные программы наносят дополнительный вред компьютеру.

Поэтому мы рекомендуем использовать только проверенные и надежные антивирусные программы для полноценной защиты устройств. Это инвестиции, которые стоят своего вознаграждения.

Регулярное сканирование

Для обнаружения вредоносных файлов и шаблонов необходимо выполнять глубокое сканирование устройств.

Большинство известных антивирусных программ автоматически обнаруживают вредоносные программы, как только они попадают на компьютер или выполняются, и сразу же помещают их в карантин. Однако в некоторых случаях определенный тип вредоносных программ может остаться необнаруженным, например, безфайловые вредоносные программы. В этом случае глубокое сканирование системы может помочь обнаружить вредоносную программу.

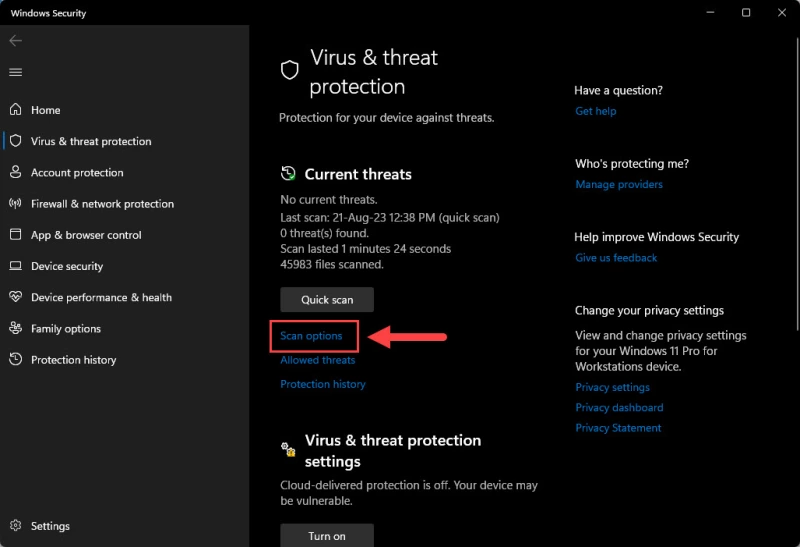

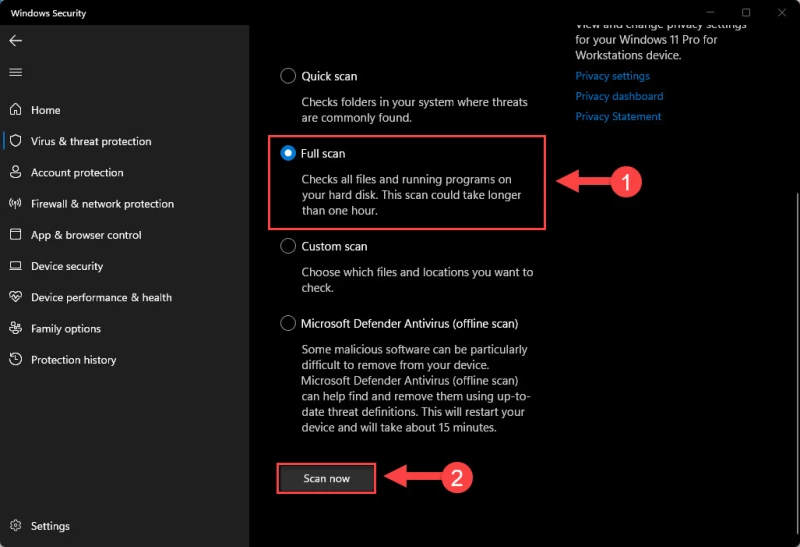

Вы можете запланировать глубокое сканирование с помощью надежной программы защиты от вредоносного ПО. Если его нет, можно использовать встроенную программу Windows Security для выполнения сканирования. Вот как это делается:

- Нажмите клавишу Win + i, чтобы открыть настройки Windows.

- Перейдите к следующему:

Privacy & security >> Windows Security >> Virus & threat protection

- Нажмите «Опции сканирования.»

- Выберите «Полное сканирование», а затем нажмите «Сканировать сейчас.»

Избегайте нажатия на вредоносные ссылки и веб-сайты

Как мы узнаем далее, наиболее распространенным способом распространения и доставки вредоносных программ на устройство является рассылка фишинговых писем и использование ненадежных, взломанных веб-сайтов.

Обычно злоумышленники используют вредоносные электронные письма для распространения вредоносных программ. Они создают видимость легитимного письма и предлагают перейти по ссылке или сообщить свои персональные данные. После нажатия на ссылку вредоносная программа или код загружается и исполняется на компьютере.

В других случаях взламываются некоторые необслуживаемые и уязвимые веб-сайты, которые внедряют вредоносный код в компьютер без какого-либо взаимодействия. Это означает, что вам даже не нужно щелкать мышью на веб-странице – для установки вредоносного кода достаточно просто посетить веб-сайт.

Большинство фишинговых писем можно отличить от легитимных, если внимательно присмотреться. В них может быть странный адрес электронной почты отправителя, опечатки, неформальное оформление и т.д. Однако не стоит полагаться только на свою смекалку, поскольку злоумышленники тоже становятся все умнее.

Это касается и загружаемых файлов – как из Интернета, так и из вложений электронной почты. Непроверенные загрузки также могут быть вредоносными. Кроме того, некоторые виды вредоносных программ прикрепляются к легитимному программному обеспечению. Производитель программного обеспечения может знать или не знать о том, что его продукт был скомпрометирован. В любом случае это обычно происходит с легитимным программным обеспечением от непроверенных и не имеющих репутации поставщиков.

Избегайте нажатия на всплывающие окна

Всплывающие окна – это нежелательные маленькие окна, которые появляются из ниоткуда. Они обычно появляются на веб-сайтах и могут содержать любой материал, но обычно – рекламу. Эти объявления могут быть законными, но часто содержат неуместные ссылки и при нажатии на них перенаправляют на другую веб-страницу.

Хотя могут быть и законные всплывающие окна с самого сайта, большинство всплывающих окон содержат нерелевантную рекламу, которая пытается заставить вас случайно (или намеренно) нажать на них.

Используйте шифрование

Шифрование данных гарантирует, что они могут быть открыты и прочитаны человеком только с помощью закрытого ключа, которым владеет шифровальщик. Это обеспечивает защиту данных и снижает вероятность их кражи и несанкционированного доступа. Получить доступ к информации после ее шифрования можно только при наличии соответствующего ключа. Именно это делает Bitlocker в Windows.

Независимо от используемого устройства или ОС, используйте шифрование данных, чтобы к ним нельзя было получить доступ, если они попадут в чужие руки.

Избегайте публичных сетей

Общественные сети Wi-Fi – отличное средство. Вы можете получить мгновенный доступ к Интернету без дополнительных затрат. Однако многие не понимают, насколько они опасны.

Публичные сети Wi-Fi являются незащищенными, а значит, к ним может подключиться любой желающий. Злоумышленники обычно используют такие публичные сети, притаившись в ожидании потенциальной цели для подключения к устройству. Затем они получают данные устройства и начинают атаку, поскольку теперь у них есть внутренний доступ к вашему устройству через сеть.

Поэтому следует опасаться публичных сетей и по возможности стараться избегать подключения к ним.

Настройте параметры безопасности браузера

При использовании веб-браузеров большинство из нас не утруждает себя изучением настроек по умолчанию. Мы сразу погружаемся в просмотр и загрузку файлов непосредственно в Интернете.

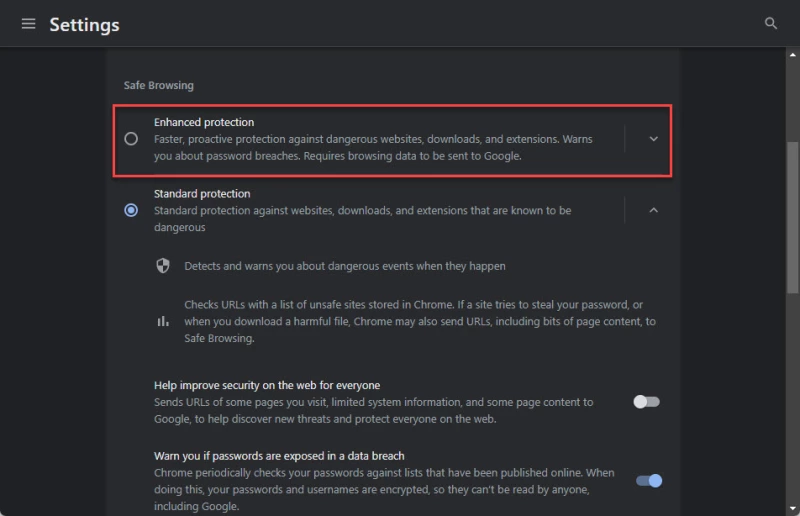

Если вы не знали, большинство современных браузеров имеют встроенные настройки безопасности, которые позволяют усилить их. Таким образом, вы можете запретить cookies отслеживать вашу активность в Интернете, автоматически блокировать всплывающие окна и уменьшить площадь атаки вредоносного ПО.

Обычно по умолчанию используются мягкие настройки безопасности. Вы можете вручную изменить эти параметры в настройках браузера. Например, в Google Chrome можно перейти в раздел Настройки >> Конфиденциальность и безопасность >> Безопасность и выбрать пункт «Усиленная защита», чтобы максимально повысить уровень веб-безопасности.

Такую же концепцию можно использовать и в веб-браузере, который используется для защиты устройств от атак вредоносных программ.

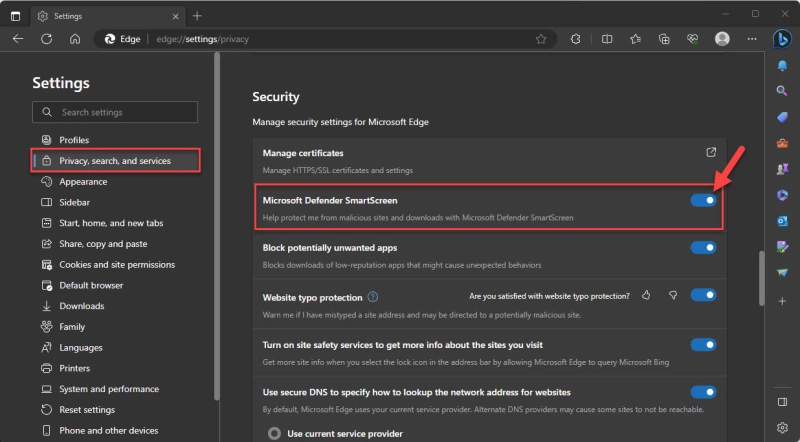

Включите SmartScreen

Если в качестве веб-браузера используется Microsoft Edge, то необходимо включить функцию SmartScreen. SmartScreen обеспечивает веб-безопасность «на ходу», сканируя веб-сайты и загружая вредоносные файлы.

SmartScreen защищает от фишинга и вредоносных веб-сайтов, автоматически обнаруживая и блокируя вредоносное содержимое. Он использует список сайтов с вредоносным ПО и программ, известных как небезопасные, чтобы проверить, не загрузили ли вы случайно такую программу. Та же логика применяется и к файлам.

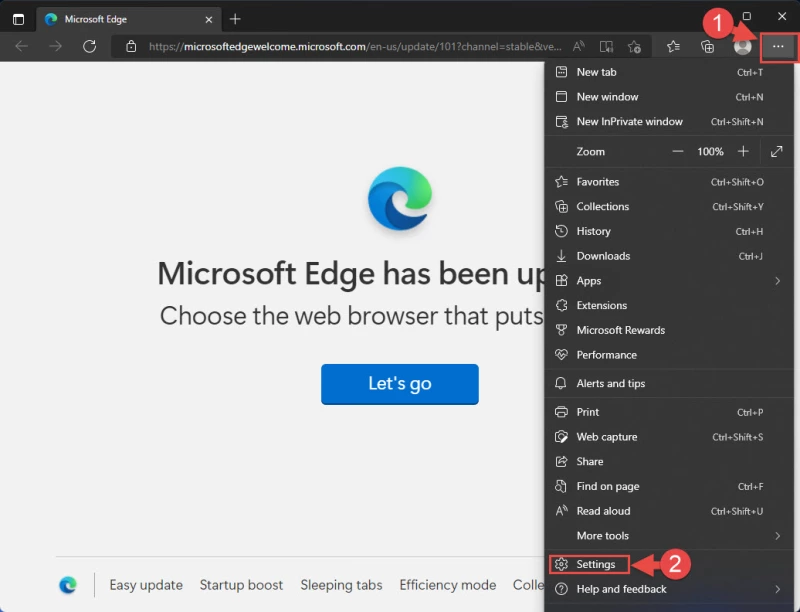

Для включения SmartScreen в Microsoft Edge выполните следующие действия:

- Откройте Microsoft Edge.

- Щелкните на трех точках в правом верхнем углу и выберите пункт Настройки.

- Слева нажмите «Приватность, поиск и службы».

- Прокрутите страницу вниз до раздела Безопасность и переведите ползунок напротив пункта «Microsoft Defender SmartScreen» в положение Вкл.

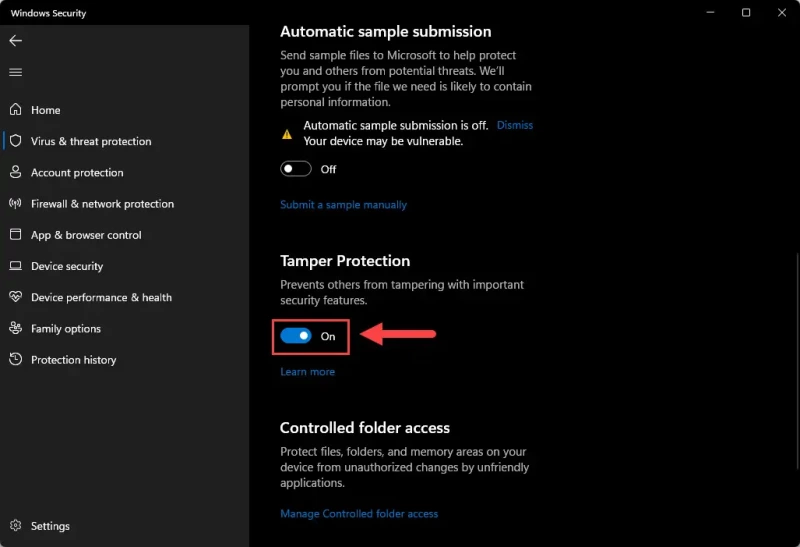

Включить защиту от несанкционированного доступа

Защита от несанкционированного доступа – это функция безопасности Windows. При включении этой функции вредоносные программы и приложения сторонних разработчиков блокируют внесение несанкционированных изменений в параметры и конфигурации Windows Security.

Эксплойты и троянские программы увеличивают площадь атаки, снижая уровень безопасности системы путем внесения изменений в текущие параметры безопасности. Если функция Tamper Protection отключена, вирусы могут взять под контроль приложение или соответствующие параметры групповой политики или реестра Windows и внести несанкционированные изменения, сделав систему уязвимой для других угроз.

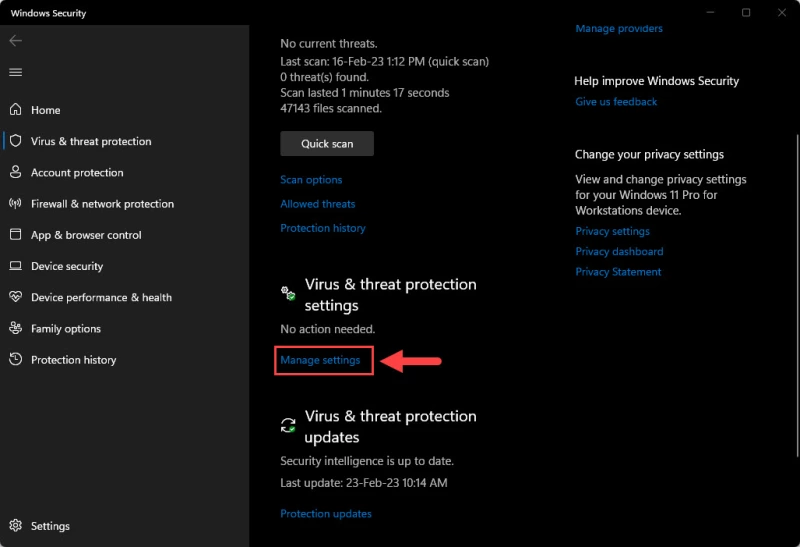

Чтобы включить функцию Tamper Protection, выполните следующие действия:

- Нажмите клавишу Win + i, чтобы открыть приложение настроек Windows.

- Перейдите к следующему:

Privacy & security >> Windows Security >> Virus & threat protection

- Нажмите кнопку «Управление настройками» в разделе Вирус & Настройки защиты от угроз.

- Прокрутите страницу вниз и переключите ползунок в разделе «Защита от несанкционированного доступа» в положение Вкл.

- Если появится запрос UAC, нажмите кнопку Да.

Не подключайте ненадежные USB-флешки

Внешние устройства хранения данных, такие как флэш-накопители USB и внешние жесткие диски, могут содержать вредоносные программы. Некоторые вредоносные программы даже прикрепляются к файлам, передаваемым через такие устройства хранения данных. Поэтому рекомендуется подключать только те внешние устройства хранения данных, которым вы доверяете и о которых знаете. Не подключайте неизвестные устройства.

Далее рекомендуется ограничить общий доступ к файлам. Не копируйте файлы на устройства и с устройств без необходимости.

Изменение параметров контроля учетных записей пользователей (UAC)

User Account Control (UAC) – это функция безопасности Windows, которая предотвращает несанкционированное выполнение приложений и процессов с правами администратора, а также препятствует запуску вредоносных программ на компьютере. Эта функция имеет различные настройки, позволяющие полностью отключить ее или повысить уровень безопасности, чтобы получать уведомления о каждом изменении в системе.

По умолчанию операционная система Windows настроена на уровень безопасности 3 (из 4 уровней в целом) и установлена в положение «Не уведомлять меня о внесении изменений в настройки Windows». Это опасно, поскольку вредоносные программы запускаются с вашей учетной записи.

Если изменить этот параметр на «Всегда уведомлять меня, когда приложения пытаются установить программы или внести изменения в мой компьютер, или я вношу изменения в настройки Windows», вы будете получать уведомления даже в тех случаях, когда программы устанавливаются в фоновом режиме, с вашей учетной записи, без вашего согласия.

Чтобы увеличить параметры уведомлений UAC, выполните следующие действия:

- Нажмите Win + R, чтобы открыть командное окно Run.

- Введите «Control» и нажмите Enter, чтобы открыть Панель управления.

- Перейдите к следующему:

System and Security >> Security and Maintenance >> Change User Account Control settings

- Перетащите ползунок до «Всегда уведомлять», а затем нажмите Ok.

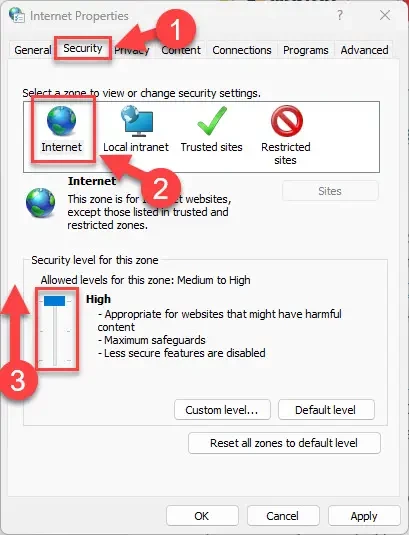

Повышение уровня безопасности в Интернете

Помимо безопасности браузера и UAC, в ОС Windows также существует зональная безопасность. Это означает, что вы можете изменить уровень безопасности Интернета.

По умолчанию этот параметр равен «Средне-высокий», что позволяет загружать потенциально опасное содержимое только с предупреждением и подходит для большинства веб-сайтов. Однако, изменив значение на «Высокий», вы обеспечите максимальную защиту и сможете загружать даже вредное содержимое.

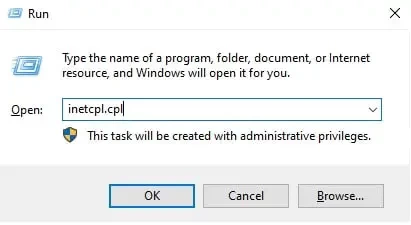

Чтобы изменить уровень безопасности Интернета, выполните следующие действия:

- Нажмите Win + R, чтобы открыть окно Run Command.

- Введите «inetcpl.cpl» и нажмите Enter, чтобы открыть апплет Internet Properties.

- Перейдите на вкладку Security.

- Выберите «Интернет».

- В разделе «Уровень безопасности для этой зоны» перетащите ползунок в верхнее положение.

- Теперь нажмите «Apply» и «Ok», чтобы изменения вступили в силу.

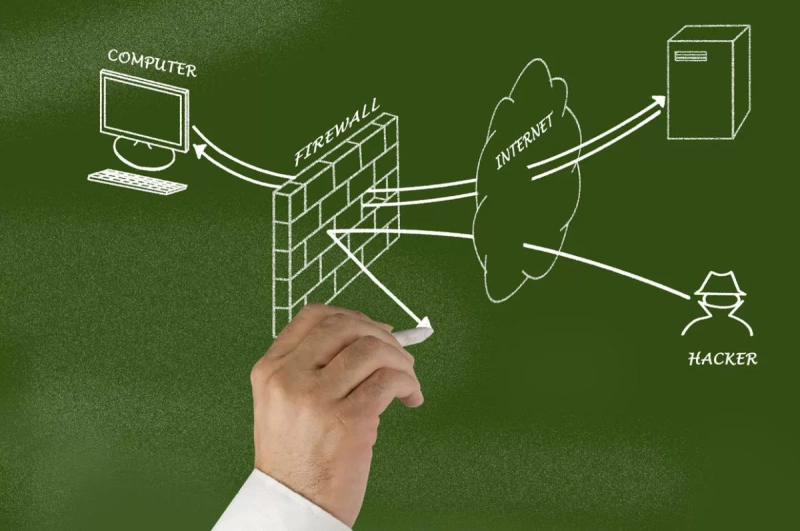

Включение/использование брандмауэров

Брандмауэр – это система безопасности для сетей, которая отслеживает и контролирует входящий и исходящий сетевой трафик. Он управляет пакетами данных, содержащими IP-адреса отправителя и получателя и номера портов.

Брандмауэры гарантируют, что ваше устройство не получит нежелательный трафик. Брандмауэры управляют пакетами данных, разрешая или запрещая их на основе заранее определенного набора правил безопасности. Цель брандмауэра – предотвратить вредоносный трафик, например вирусы, не допустить хакеров в вашу внутреннюю сеть, создав барьер между ней и внешними источниками, такими как Интернет.

Существуют как аппаратные, так и программные брандмауэры. Мы рекомендуем использовать оба. Для обеспечения максимальной безопасности сети можно использовать Next-Gen Firewalls (NGFW), включающие в себя системы обнаружения вторжений и системы предотвращения вторжений. Кроме того, можно включить брандмауэры для каждого устройства.

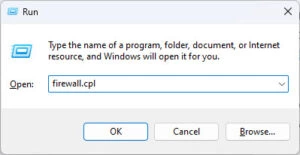

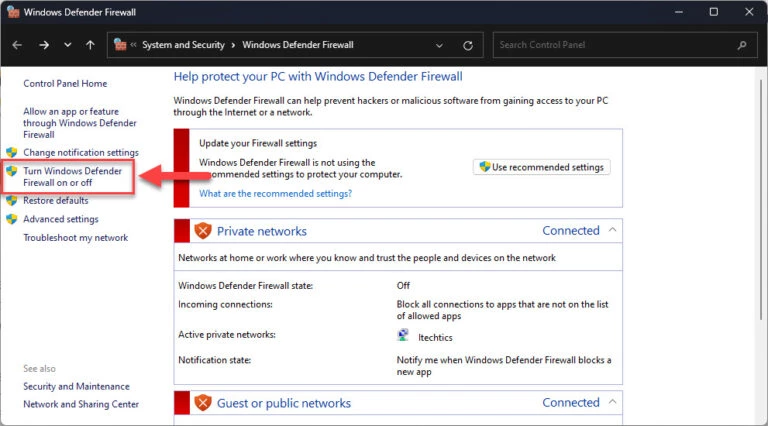

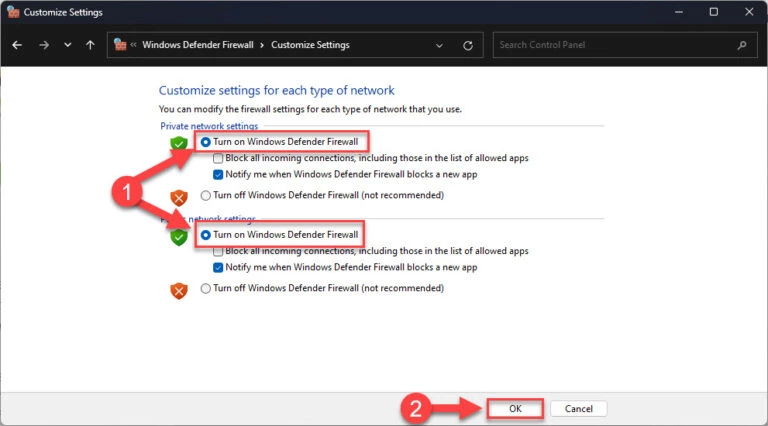

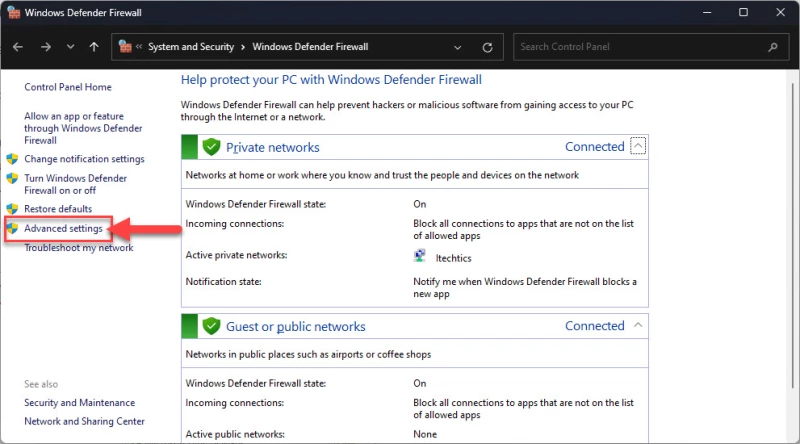

Хотя брандмауэр включен по умолчанию в Windows, если вы его отключили, вот как его можно включить:

- Нажмите Win + R, чтобы открыть командное окно Run.

- Введите «firewall.cpl» и нажмите Enter, чтобы открыть апплет брандмауэра.

- Нажмите «Включить или выключить Windows Defender Firewall» в левой части окна.

- Теперь выберите «Включить Windows Defender Firewall» для всех сетевых профилей и затем нажмите Ok.

Закрыть прослушиваемые порты

Порты используются службами и приложениями Windows для передачи и получения данных по сети. Если вы задаетесь вопросом, не для этого ли используется IP-адрес, то вы абсолютно правы. Однако уникальный IP-адрес определяет путь к конкретному устройству, в то время как порт определяет, какому приложению или службе на этом устройстве отправлять информацию.

Порты могут использоваться злоумышленниками для эксплуатации и заражения вашего устройства вредоносным ПО. Если порт не используется, то настоятельно рекомендуется его закрыть.

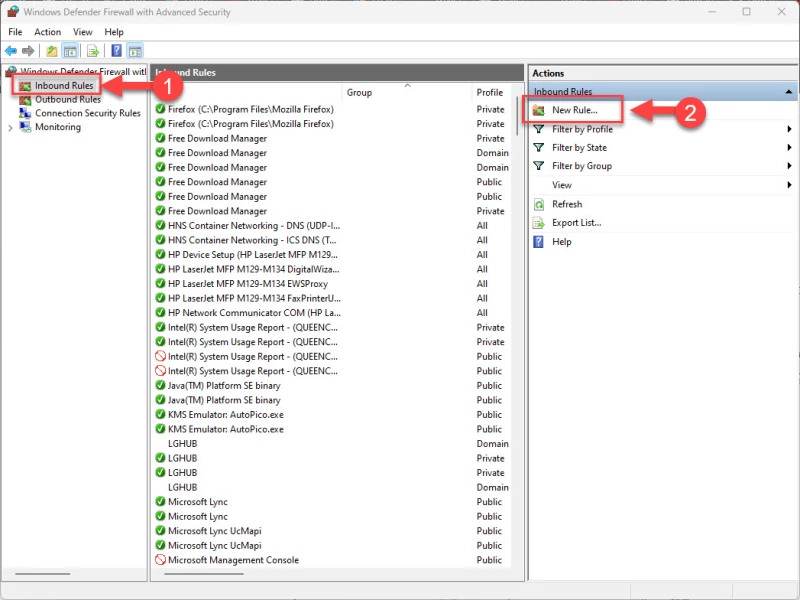

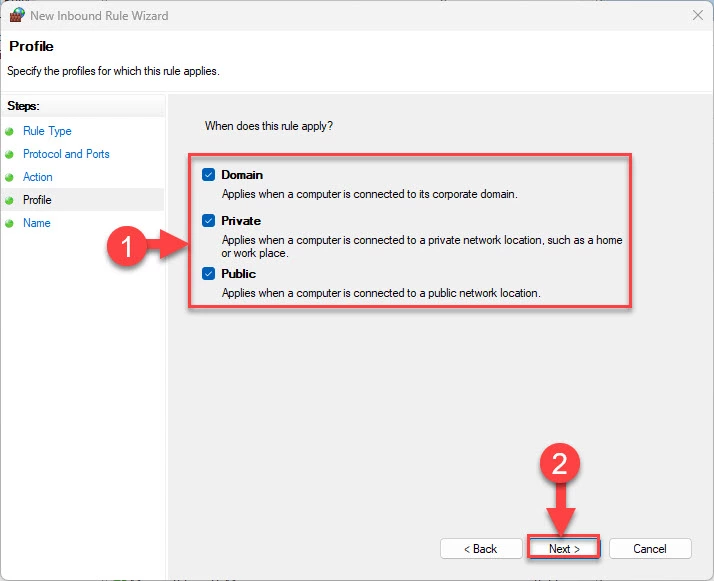

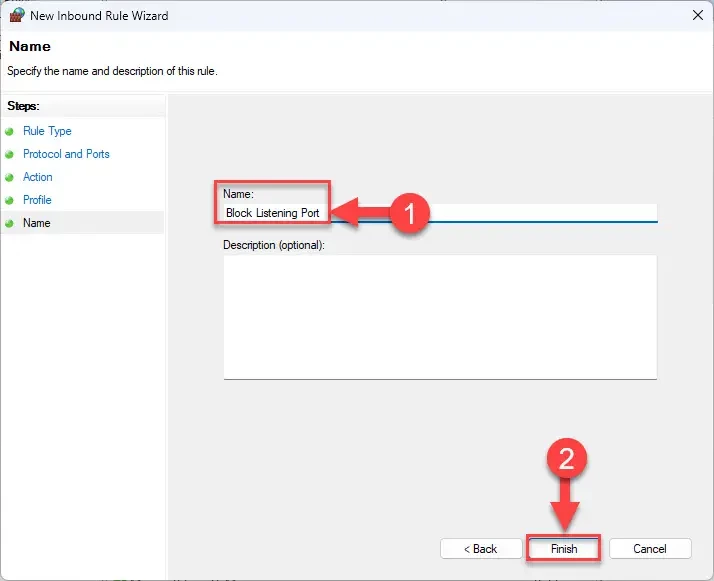

Перед тем как закрыть сетевой порт, сначала найдите все прослушиваемые порты. После определения портов, которые необходимо закрыть, выполните следующие действия на компьютере с ОС Windows:

- Нажмите Win + R, чтобы открыть окно Run Command.

- Введите «firewall.cpl» и нажмите Enter, чтобы открыть апплет брандмауэра.

- В левом меню нажмите «Дополнительные настройки».

- Выберите «Входящие правила» в левой панели, а затем нажмите «Новое правило» в правой панели.

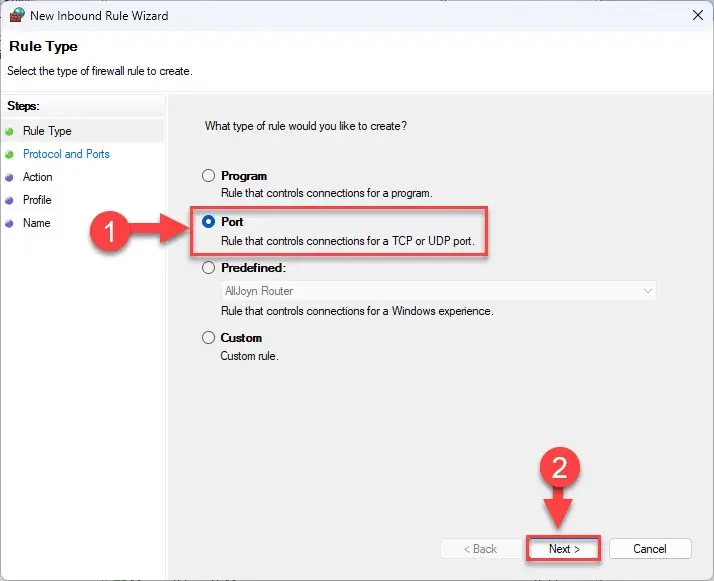

Запустится мастер создания нового правила. - Выберите «Port» и нажмите Next.

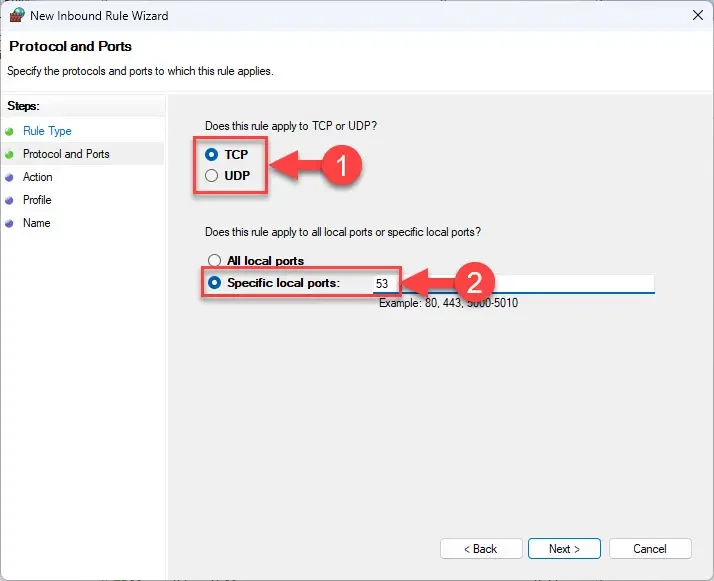

- Выберите тип порта (TCP или UDP), а затем введите номер порта, который вы хотите закрыть, в поле перед «Specific local ports».

Вы можете указать несколько портов через запятую. - Нажмите Next, когда закончите.

- Выберите «Блокировать соединение» и нажмите Next.

- На экране Profile выберите все профили и нажмите Next.

- Задайте имя правила и нажмите Finish.

Теперь порт(ы) будут отключены, и любые эксплойты, которые могут воздействовать на эти порты, больше не будут иметь эффекта.

Регулярное резервное копирование данных

Хотя резервное копирование данных напрямую не снижает риск атаки вредоносного ПО, оно, тем не менее, обеспечивает непрерывность бизнеса, гарантируя защиту данных и их доступность по требованию.

Существует несколько методов резервного копирования данных в различных операционных системах. В ОС Windows можно выбрать один из вариантов: история файлов, резервное копирование и восстановление или создание полного образа системы. Кроме того, можно выбрать одно из рекомендуемых нами программ для создания образов дисков и резервного копирования, чтобы больше никогда не терять свои данные.

Сокращение поверхности атаки

Поверхность атаки – это совокупность уязвимостей в сети или организации, которые потенциально могут быть использованы.

Когда мы говорим о сокращении поверхности атаки, это означает защиту всех возможных активов и устройств, которые могут стать потенциальной целью для злоумышленника. Сюда входят все возможные меры – межсетевые экраны, мониторинг, безопасность устройств, безопасность учетных записей, безопасность в Интернете и т.д. Еще одна практика, которую применяют многие организации, – размещение наиболее уязвимых активов, например серверов баз данных, за DMZ-прокси-серверами. Это позволяет им быть вне сети и предоставлять доступ только аутентифицированным устройствам и пользователям.

Уменьшение поверхности атаки также защищает от атак ботнетов, таких как DDoS-атаки.

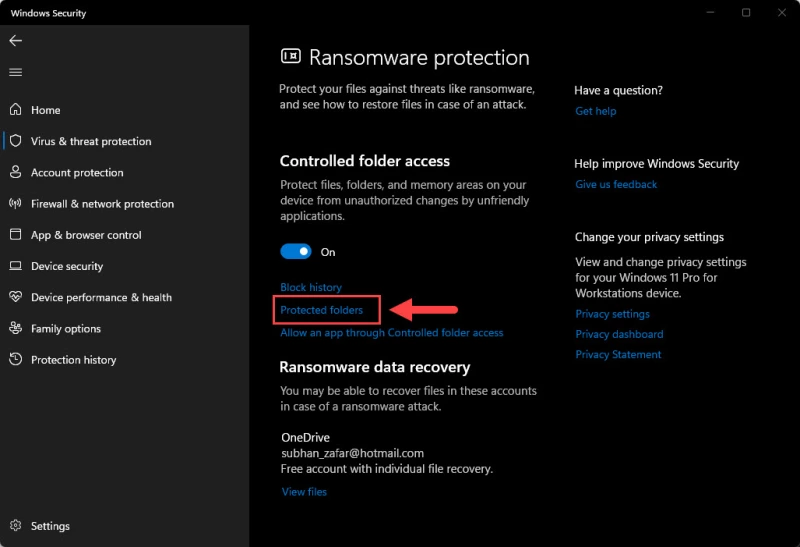

Включите контролируемый доступ к папкам

В Windows 10 и 11 имеется функция безопасности под названием «Контролируемый доступ к папкам». Она является частью Windows Security и позволяет защитить определенные папки от атак вымогателей.

Когда включен контролируемый доступ к папке, изменения в ней могут вносить только доверенные приложения и программы. Таким образом, действия вредоносных программ автоматически блокируются.

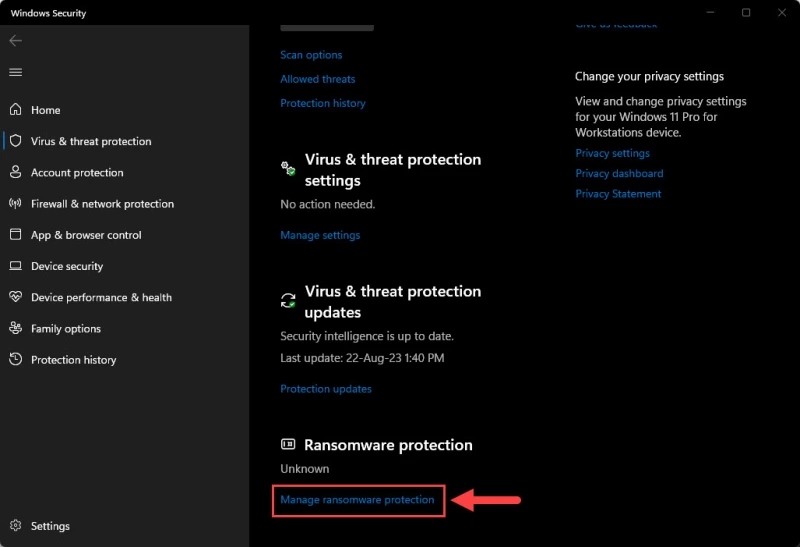

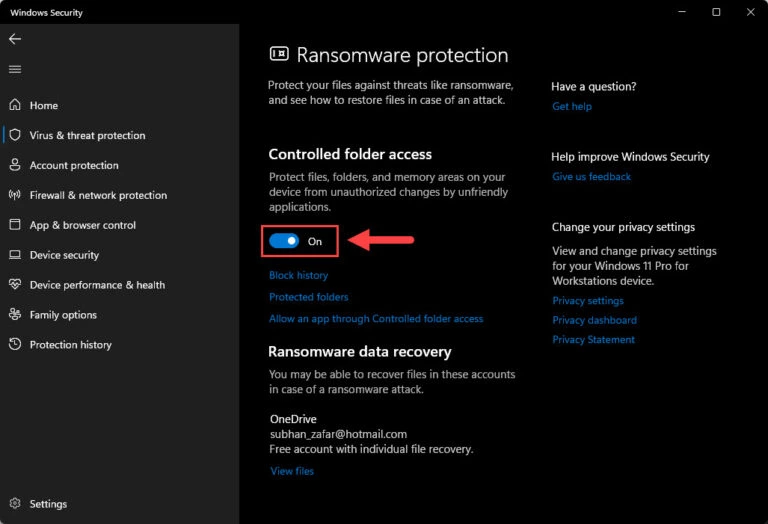

Вот шаги по включению и настройке контролируемого доступа к папкам:

- Нажмите клавишу Win + i, чтобы открыть приложение «Настройки».

- Перейдите к следующему:

Privacy & security >> Windows Security >> Virus & threat protection

Теперь запустится приложение «Безопасность Windows». - Прокрутите страницу в самый низ и нажмите «Управление защитой от вымогательства» в разделе Защита от вымогательства.

- Переведите ползунок в разделе «Контролируемый доступ к папкам» в положение Вкл.

- Если появится запрос UAC, нажмите Да.

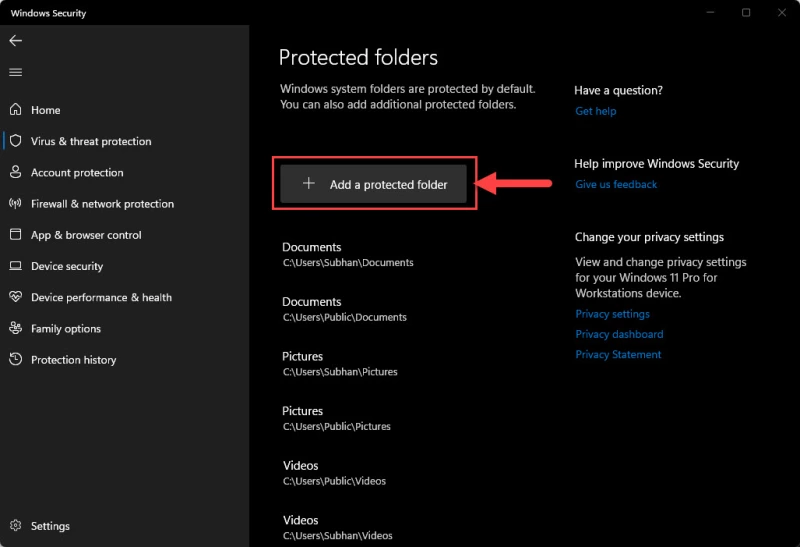

- Нажмите «Защищенные папки.»

- Нажмите «Добавить защищенную папку.»

- Теперь выберите папку, которую необходимо защитить, и нажмите кнопку «Выбрать папку». Теперь папка будет защищена от недоверенных приложений и программ, которые попытаются внести в нее изменения.

Вы можете повторить шаги 7 и 8, чтобы включить в список Защищенные папки другие папки.

Далее вы можете нажать кнопку «Добавить разрешенное приложение», чтобы разрешить другим приложениям вносить изменения в защищенные папки. Однако при включении дополнительных приложений следует соблюдать осторожность.

Используйте блокировщики рекламы

Блокировщики рекламы бывают как в виде расширений для браузера, так и в виде специальных программ, которые можно установить на устройство. Блокировщики рекламы предназначены для устранения назойливых всплывающих окон и баннеров, отображающих рекламу. Обычно они работают в тех веб-браузерах, где отображается реклама.

Когда адблокер удаляет рекламу, вероятность того, что вы нажмете на нее, уменьшается.

В Интернете можно найти как бесплатные, так и платные адблокеры для конкретного браузера. Напоминаем, что всегда следует использовать надежное и проверенное программное обеспечение.

Приобретайте устройства, не содержащие рекламы

Некоторые производители, чтобы компенсировать затраты на производство, включают в состав встроенной ОС и приложений легальные рекламные программы. Хотя они и не являются вредоносными, но все же могут перенаправлять вас на сайты, которые потенциально могут установить вредоносное ПО на ваше устройство.

Поэтому рекомендуется покупать устройства, предварительно изучив их ОС и приложения, и убедиться, что они не содержат рекламы по умолчанию.

Не принимать файлы cookie

Куки – это один из методов отслеживания вашей активности в Интернете. Хотя они используются для запоминания ваших предпочтений и показа целевой рекламы, они могут быть вредоносными, если злоумышленник получит доступ к информации.

Поэтому будьте осторожны, давая согласие на использование cookies, и читайте условия, прежде чем разрешать их, если таковые вообще имеются.

Мониторинг сетевого трафика

Некоторые атаки вредоносного ПО остаются незамеченными, например, руткиты. Даже самое совершенное антивирусное ПО иногда не в состоянии обнаружить и поместить в карантин руткиты. Поэтому для предотвращения атак руткитов необходимо осуществлять постоянный мониторинг сети.

Методы мониторинга и оповещения позволяют выявить необычную сетевую активность, основанную на поведении. Даже если атака руткита остается незамеченной, мониторинг сети может поймать ее на полпути, не дав ей нанести слишком большой ущерб.

Если вы заметили необычную сетевую активность при мониторинге сетевого трафика, рекомендуется немедленно отключить целевое устройство (устройства) и вывести их в автономный режим.

Использование медовых точек (honeypot)

Литеральные медовые точки используются для привлечения пчел. В цифровой сфере под honeypot понимается нечто, что специально атакует злоумышленников. Хотя такой подход не позволяет напрямую предотвратить атаки вредоносного ПО, он может быть использован для обеспечения безопасности реальных данных.

Honeypots обычно создаются крупными организациями с целью заманить злоумышленников в случае взлома. Злоумышленники тратят время на проникновение в такие «точки», содержащие сфабрикованную информацию, призванную выглядеть легитимной. При этом реальные активы организации остаются невредимыми, а у специалистов по безопасности есть достаточно времени, чтобы отреагировать на нарушение.

Увеличение пропускной способности сети

Иметь достаточную пропускную способность крайне важно, особенно если вы хотите получить защиту от DDoS-атак.

Вы не можете защитить свои конечные устройства от DDoS-атак. Если злоумышленник захочет использовать для атаки ботнеты, они, скорее всего, заблокируют пропускную способность вашей сети и вызовут сбои в ее работе. Однако если у вас достаточно пропускной способности, вы можете продолжать выполнять свои задачи во время DDoS-атаки.

Используйте сеть доставки контента (CDN)

Основная задача CDN – распределять трафик сервера по разным точкам. Однако некоторые CDN, например Cloudflare, предоставляют и другие услуги по обеспечению безопасности, такие как управление ботами, защита от DDoS-атак и т.д.

Кроме того, они предлагают SSL-сертификаты, которые обеспечивают безопасность и защиту трафика, идущего на ваш сервер и обратно.

Используйте списки контроля доступа (ACL)

Необходимых разрешений доступа следует избегать любой ценой. Если кому-то не нужен доступ к определенным ресурсам, его следует немедленно аннулировать. Это означает, что они не должны иметь права лезть в те области, которые их не касаются.

Ограничение доступа с помощью ACL – это, пожалуй, лучший метод ограничения несанкционированного доступа злоумышленников, а также развертывания вредоносных программ. Поэтому используйте ACL везде, где это возможно, и не предоставляйте доступ пользователям и устройствам там, где их не должно быть.

Вывод

Вредоносное ПО, или вредоносные программы, бывает не только одного вида. Злоумышленники модифицируют и манипулируют вредоносными программами в своих интересах и делают их достаточно сложными, чтобы их не могли отследить даже самые современные антивирусные программы. Именно поэтому лучше защититься от вредоносных программ, чем удалять их с устройств после того, как они были скомпрометированы.

В этой статье вы найдете все возможные решения, которые можно принять, чтобы обеспечить безопасность и защиту своих устройств от атак вредоносных программ. При этом следует учитывать, что они все равно не защищены на 100%, поскольку злоумышленники все равно могут найти уязвимость и использовать ее для получения несанкционированного доступа и установки вредоносного ПО.

Комментарии (0)